まえがき

proxychains bashでbashを立ち上げれは、いちいちオプションを設定せずともコマンド実行時にこの経路を通ってくれるという話を小耳に挟んだので試します。proxychains自体は設定済みの前提で進めます。

構成&下準備

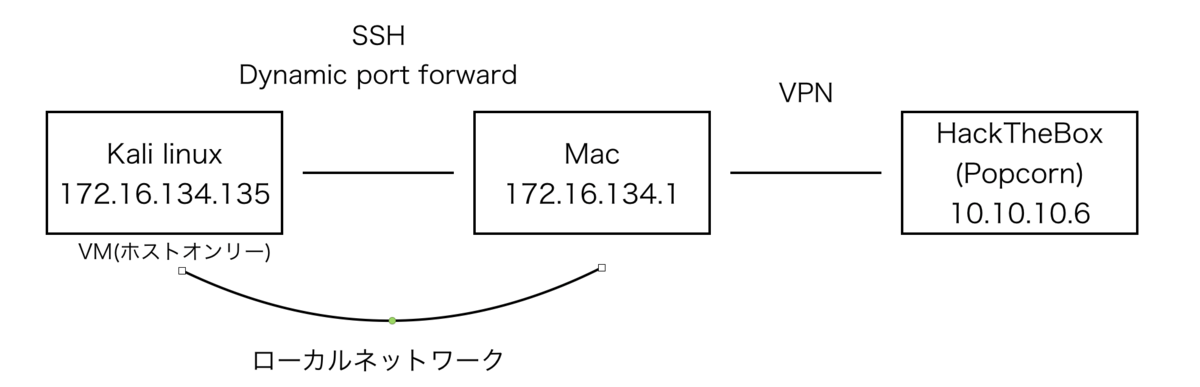

Mac内で動いているVM(kali)からMacの先Hacktheboxのマシンに繋ぎます。もちろん、何もしなければKaliからHTBのマシンには届きません。

手っ取り早く準備できたのがこの構成なので、この構成自体には特に意味はないです。

mac@MacBook-Pro Desktop % sudo openvpn hoge.ovpn ...

Macからマシンへcurlで繋いでみます。

mac@MacBook-Pro ~ % curl http://10.10.10.6/ <html><body><h1>It works!</h1> <p>This is the default web page for this server.</p> <p>The web server software is running but no content has been added, yet.</p> </body></html>

kaliからは繋がりません。

kali@kali:~$ curl http://10.10.10.6/ curl: (7) Couldn't connect to server

Dynamic Port Forward

kali->Macでポートフォワード。proxychainsでsocks5 127.0.0.1 1080の設定になっています。

skali@kali:~$ sudo ssh -N -D 127.0.0.1:1080 mac@172.16.134.1

これでcurl時にsocks5を指定すれば、hacktheboxのマシンに繋がります。

kali@kali:~$ curl --socks5 127.0.0.1:1080 http://10.10.10.6/ <html><body><h1>It works!</h1> <p>This is the default web page for this server.</p> <p>The web server software is running but no content has been added, yet.</p> </body></html>

ここまでは通常。これだといろんなコマンドで毎回proxychainsだのsocks5だのを書かなきゃいけない気がする。

proxychains bash

proxychains bashで立ち上げたシェルからコマンドを打つと自動的にproxychainsで指定されているプロキシサーバーを経由してくれるとのこと。

kali@kali:~$ proxychains bash ProxyChains-3.1 (http://proxychains.sf.net) kali@kali:~$ curl http://10.10.10.6/ |S-chain|-<>-127.0.0.1:1080-<><>-10.10.10.6:80-<><>-OK <html><body><h1>It works!</h1> <p>This is the default web page for this server.</p> <p>The web server software is running but no content has been added, yet.</p> </body></html>

おお本当ですね。

kali@kali:~$ nmap --top-ports 10 10.10.10.6 Starting Nmap 7.91 ( https://nmap.org ) at 2020-12-09 08:46 EST |S-chain|-<>-127.0.0.1:1080-<><>-10.10.10.6:80-<><>-OK |S-chain|-<>-127.0.0.1:1080-<><>-10.10.10.6:3389-<--timeout ... PORT STATE SERVICE 21/tcp closed ftp 22/tcp open ssh 23/tcp closed telnet 25/tcp closed smtp 80/tcp open http 110/tcp closed pop3 139/tcp closed netbios-ssn 443/tcp closed https 445/tcp closed microsoft-ds 3389/tcp closed ms-wbt-server

Nmapもプロキシを指定せずにいけました。場合によっては便利かもです。

余談

当然UDPは現状プロキシを経由しないので、pingとかスキャンなどはその辺りを忘れないようにしないと、ぽかミスしそうです。