T-pot観察 #4 2018/11/5 5060へのアクセス増加

全く書くことがなく気がついたらこんなに日が空いてしまいました。(パソコン修理とかしてたしね)

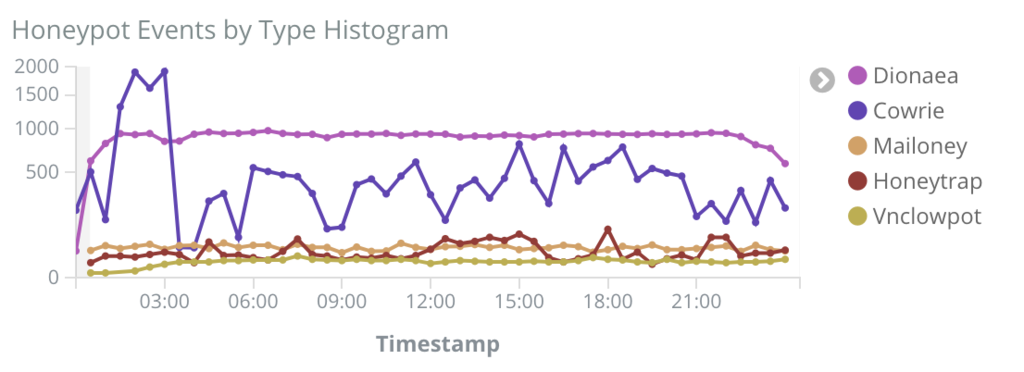

本日珍しくdionaeaの検知数がCowrieを超えたので報告しておきます。

2018/11/5 00:30~

上のグラフはここ一週間のt-potへの総アクセスを集計したものです。11/5の深夜0:30よりdionaeaへのアクセスが急激に増加しているのがわかります。

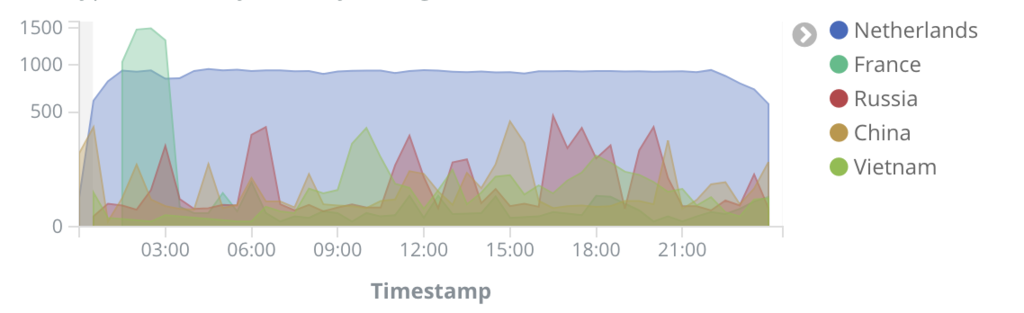

全てオランダからです。直近24時間分のグラフにまとめるとこのようになります。

後で追記しますが、今の所ここらで集中アクセスが終わりそうな兆しも見えますね。もしそうであればちょうど24時間続いたことになります。

追記(11/7):一日置いてみましたが、あれ以降アクセス数は再び平常値に戻りました。

下のグラフはポート番号別のアクセス記録になりますが、一目で5060番が狙われていたのがわかりますね。

使用されたIPアドレスも5060番に絞った時、特徴が出ますね。同じサービス元を利用した攻撃のようで、27.49.231[.]~系が使われていますね。一応アクセス数は合計42569回前後という形で収まりそうです。

ポート5060

少々古いですが以下の記事を見つけました。5060/UDPはSIP(Session Initiation Protocol)で使用されているそうです。

SIP関連機器を悪用する攻撃に注意--5060/UDPポートをスキャン、辞書攻撃 - CNET Japan

SIPは2つ以上のクライアント間でセッションを確立するために使用されるプロトコルで、wikiにはIP電話が例に挙げられていました。この記事の攻撃ではSIPサーバ等の関連機器からアカウント情報を窃盗し、そのアカウントを利用して不正な電話の発信に利用しているとのことでした。

普段見かけないアクセスがあるとワクワクしますね。以上。